1. Comment se protéger contre les ransomwares

Le ransomware est la deuxième attaque de malware la plus fréquente derrière les attaques d’exfiltration. Le courrier électronique reste le principal mécanisme de livraison pour tous les logiciels malveillants, y compris les ransomwares.

Alors, comment pouvons nous empêcher les utilisateurs de cliquer sur les liens ?

Conseil des professionnels : Vous ne pouvez pas, les humains feront des choses humaines. Nous devons donc aborder le problème des ransomwares différemment. Dans cet article, nous aborderons les bases des ransomwares et expliquerons comment un système de détection et de prévention automatisé est la solution à prendre pour empêcher les attaques de ransomwares de détruire votre système d’information.

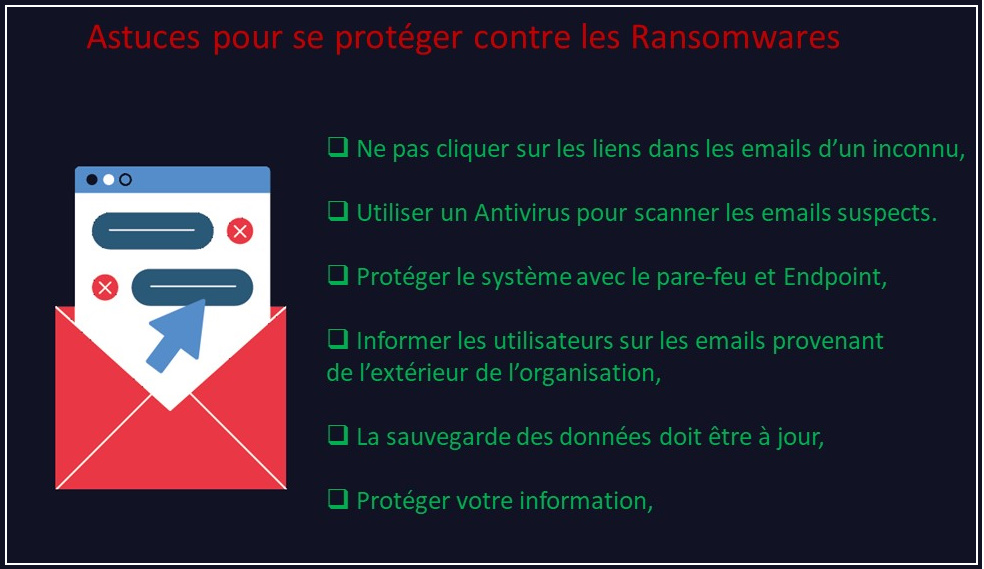

1.1. Conseils de base

Pour construire une défense contre les attaques rançongiciels, il y a des choses que les entreprises peuvent faire pour prévenir l’infection. Tout d’abord, il faut sensibiliser les utilisateurs de ce fléau « Surtout ne cliquez pas sur le lien ! » dans les emails des expéditeurs inconnus.

Je sais, je sais, vous en avez déjà entendu parler. Mais cela vaut toujours la peine d’être répété. Les e-mails phishing ont généré un pourcentage important de logiciels malveillants en 2019. Les humains ne vont pas arrêter de cliquer sur le lien, et je le sais parce que moi aussi, j’ai cliqué sur le lien. Ainsi, en tant qu’humains mortels faillibles, nous pouvons au moins être un peu plus sceptiques vis-à-vis des e-mails. Et peut-être que ce petit scepticisme fait baisser la quantité de logiciels malveillants que nous permettons d’infecter nos entreprises.

1.2 Créer des règles de protections

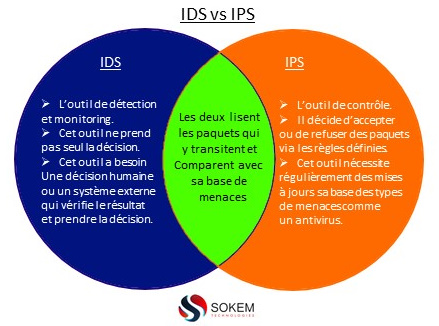

Créer les règles de protections sur la messagerie et utiliser des protections Endpoint tels que les antivirus, anti-Malwares, pare-feu locaux, IPS hôte, etc.

Nous savons que les humains cliqueront sur le lien et les pirates aussi. C’est pour cela que les ransomware continuent à exister.

Analysez tous les e-mails à la recherche de souches de logiciels malveillants connues et maintenez les pares-feux et les protections des terminaux à jour avec les dernières signatures de logiciels malveillants connus.

Faites la campagne de sensibilisation à vos utilisateurs sur les e-mails provient des expéditeurs inconnus.

Fournir des VPN pour les utilisateurs à utiliser en dehors du réseau

Conserver les sauvegardes

Tant pour les entreprises que pour la protection personnelle, conservez les sauvegardes actuelles de vos données importantes. Le moyen le plus rapide et le plus efficace pour contrer les ransomwares est de faire un snapshot du disque, puis une restauration des données à partir de la dernière bonne sauvegarde à moins que les attaques n’exfiltrent également les données, ce qui est un problème différent.

1.3. Protégez vos informations personnelles

Les humains sont génétiquement prédisposés à faire confiance aux autres humains. C’est l’une des raisons évolutives de vaste prolifération de notre espèce. Cette confiance fondamentale est de savoir comment les mentalistes peuvent nous faire croire que c’était notre idée de faire un certain choix, d’où comment les attaquants révèlent nos mots de passe ou les noms de jeune fille de la mère.

Encore une fois, soyez sceptique et suivez le protocole lorsque quelqu’un vous demande des informations sensibles. C’est le même problème que les liens, mais cela peut être une interaction réelle en personne. Ces conseils sont doublés pour les utilisateurs dans un domaine sensible, qui sont souvent les cibles des campagnes de phishing.

1.4 Qui expose au risque ?

Techniquement, tout le monde court le risque d’une attaque de ransomware. Sur le plan économique, les attaques les plus sophistiquées semblent viser les grandes organisations ayant une plus grande capacité de paiement. Mais toutes les attaques de ransomwares ne sont pas non plus ciblées que les grandes organisations. Certains attaquants utilisent des techniques de carpet-bombing et tentent d’infecter autant d’utilisateurs que possible à la fois.

En fin de compte, les ransomwares représentent un réel risque pour les utilisateurs et les organisations.

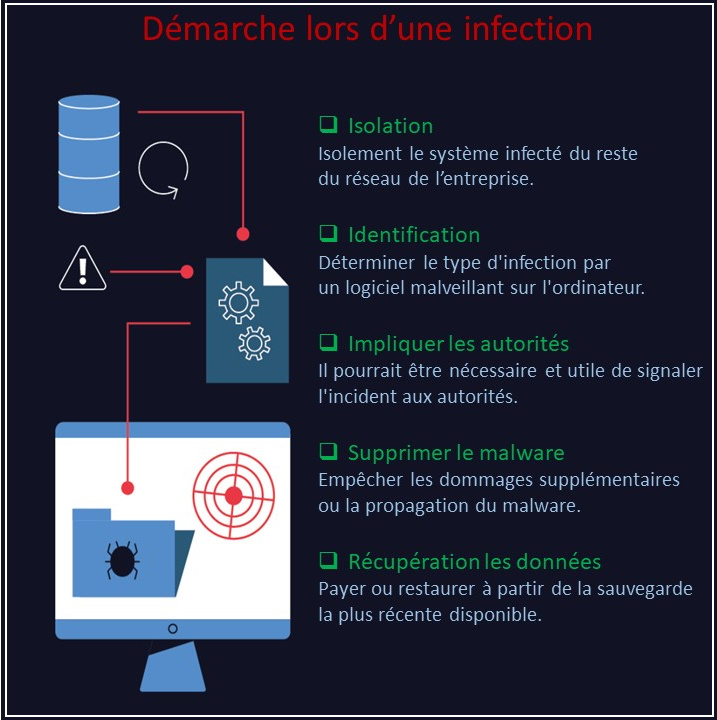

2. Comment résoudre à une attaque de ransomware

Suivez ces étapes pour gérer et atténuer une attaque de ransomware active.

2.1 Isolement

La première étape de la gestion d’une infection de ransomware consiste à isoler les systèmes infectés du reste du réseau. Arrêtez ces systèmes et retirez le câble réseau. Éteignez le WIFI. Les systèmes infectés doivent être complètement isolés des autres ordinateurs et périphériques de stockage du réseau.

2.2 Identification

Ensuite, déterminez quel type de malware a infecté les ordinateurs. L’équipe de support aux incidents, ou un consultant externe sera en mesure de déterminer la souche du ransomware et de commencer à planifier la meilleure façon de faire face à l’infection.

2.3 Impliquer les autorités

Selon l’impact de l’incident et les réglementations applicables, il peut être nécessaire de signaler l’incident à la Police ou à d’autres organismes gouvernementaux. En France, l’organisme le plus apte sur la cyberdéfense est la CSIRT (CERT pour les Anglophone) qui comptabilise des rapports sur les ransomwares pour aider à augmenter leurs capacités et leur compréhension sur ces attaques.

2.4 Supprimez le logiciel malveillant

Supprimez maintenant le malware sur les systèmes infectés pour éviter d’autres dommages ou propagation du malware.

2.5 Récupérer des données

Une fois l’attaque du logiciel malveillant contenue, démarrez le processus de récupération après l’attaque. Payer la rançon est une option, peut-être que les attaquants sont des voleurs honorables et vous donneront les clés dont vous avez besoin pour décrypter les données. La meilleure option consiste à restaurer à partir de la sauvegarde la plus récente disponible. En supposant qu’il existe une bonne sauvegarde disponible.

3. Devriez-vous payer le ransomware ?

Non. Dans la plupart des cas, vous ne devriez pas payer la rançon. Pour moi, la prévention des ransomwares en priorité est la sauvegarde de vos données qui permet d’empêcher et protéger les données contre les ransomwares. Donc payer la rançon n’est jamais une bonne option.

Cependant, c’est un problème beaucoup plus compliqué que cela, surtout si vous lisez cet article après coup.

Existe-t-il une cyberassurance pour les attaques de ransomwares ?

Peut-on acheter des bitcoins pour payer la rançon à temps ?

Existe-t-il des sauvegardes pour les systèmes attaqués ?

Les données sont-elles même essentielles à la mission ?

Ce sont là quelques questions que les organisations peuvent avoir à poser et à répondre lorsqu’elles envisagent de payer la rançon ou non.

3.1 Avant d’envisager des paiements

Voici quelques éléments à considérer avant de prendre la décision de payer ou pas.

Vérifiez votre police d’assurance cyberassurance.

La cyberassurance est une invention relativement nouvelle qui peut aider à couvrir les coûts de gestion d’une violation de données ou d’un incident de cybersécurité similaire.

La cyberassurance peut aider à gérer et à couvrir des coûts tels que :

Notification des clients et des parties concernées en cas de violation de données

Restaurer les identités et indemniser les parties concernées

Récupération de données compromises

Reconstruction de systèmes informatiques

Coopérer avec les forces de l’ordre

Les autorités n’encouragent officiellement pas de paiement d’une rançon. Cependant, cela ne signifie pas que si vous vous adressez aux forces de l’ordre, ils vous recommanderont de ne pas payer. Si les forces de l’ordre s’impliquent, elles disposeront de l’expertise et des connaissances qui les aideront à prendre ces décisions, donc, le cas échéant, faites-les participer.

Par exemple, ils peuvent dire si l’attaque provient d’un groupe qu’ils connaissent déjà, ce qui apporte les connaissances et l’expérience préalables à cet incident.

De plus, les autorités peuvent s’assurer que vous ne payez pas par inadvertance un terroriste si vous payez la rançon. Rembourser des organisations terroristes connues peut être illégal, et personne n’en a besoin dans sa conscience.

3.2 Recherchez un outil de décryptage

Allez en ligne pour voir si un outil de décryptage existe. Si les clés de cette attaque existent déjà, il n’est pas nécessaire de payer. Parfois, lorsque la police et les experts en sécurité enquêtent sur une activité cybercriminelle, ils peuvent potentiellement obtenir des clés de déchiffrement de serveurs malveillants et les partager en ligne. En voici quelques-uns :

CoinVault

TeslaCrypt

CryptoLocker

3.3 Quand devriez-vous envisager de payer

Si vous payez, la plupart des paiements de ransomware se situent généralement entre 200 $ et 10 000 $.

Les spécialistes de la cybercriminalité ont déclaré « Pour être honnête, nous conseillons souvent aux gens de ne payer que la rançon. » la raison c’est, « Le succès du logiciel de rançon finit par profiter aux victimes, parce que tant de gens paient, les auteurs de logiciels malveillants sont moins enclins à arracher des bénéfices aux victimes, ce qui maintient les rançons à un niveau revenu bas. Et la plupart des escrocs de rançongiciels vont abandonner cette manière de la cybercriminalité ou ils vont devenir respectueux à leur parole. Et là, nous gagnerons la bataille contre ce genre d’escroquerie.

Il y a des moments où payer est la bonne décision. Il s’agissait en fait de choisir entre perdre toutes ces données et être incapable de fournir les services essentiels à votre organisation ou plutôt de dépenser pour une survie de l’entreprise.

C’est pour cela, la sauvegarde de vos données importantes est essentielle.

Ransomware Ressources