1. Introduction

Le ransomware est la deuxième attaque de malware la plus fréquente derrière les attaques d’exfiltration. Le courrier électronique reste le principal mécanisme de livraison pour tous les logiciels malveillants, y compris les ransomwares.

Cet article, j’explique à quoi cela consiste un Ransomware, par quelle façon attaque-t-il à vos données, comment réagit-il une fois infecté et quels sont actions à faire lorsqu’on est infecté.

Les sujets que je vais développer dans cet article.

- Comment fonctionne le ransomware ?

- Qui est à risque ?

- Types de rançongiciels ?

- Exemples de ransomwares ?

Sur le deuxième volet, je développerai comment protéger contre le Ransomware.

- Protéger contre les Ransomwares ?

- Comment répondre ?

- Devriez-vous payer ?

- Méthodes d’atténuation pour les administrateurs informatiques ?

- Ressources supplémentaires ?

2. Qu’est-ce que Ransomware ?

Le ransomware est un malware qui crypte les données de la victime cible. L’attaquant tente alors de faire payer à la victime la rançon de la clé pour décrypter ses fichiers.

Le premier ransomware remonte à 1989, a été distribué sur disquettes et a demandé une rançon de 189 $.

En 2019, la ville de Baltimore a été frappée par une attaque de ransomware, qui a coûté environ 18 millions de dollars en récupération.

2.1 Comment fonctionne le ransomware ?

Le ransomware est une attaque en plusieurs étapes que les attaquants ont empaquetée de plusieurs manières différentes. Les bases sont généralement les mêmes. Infiltrez le réseau de la cible, cryptez autant de données que possible, extorquez la rançon.

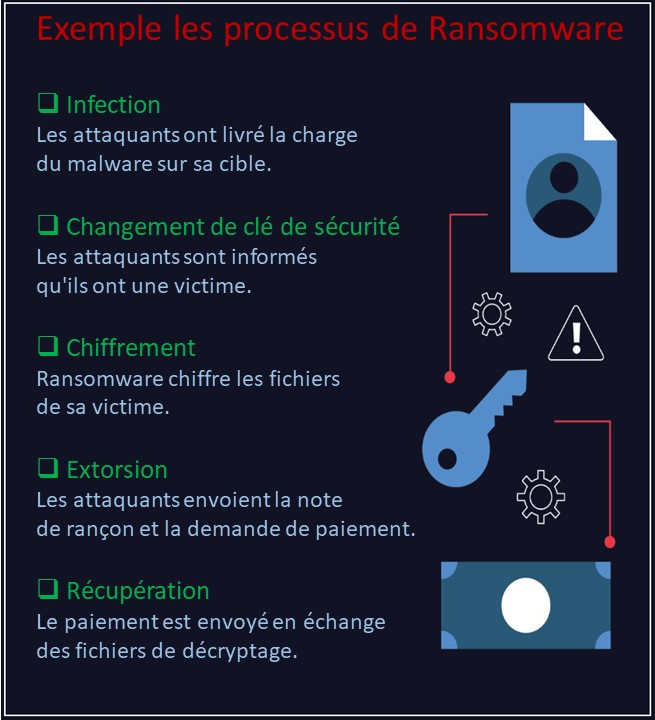

3. Processus de ransomwares

3.1 Mode d’infection

Tout d’abord, les attaquants doivent fournir la charge du malware à sa cible. Le plus souvent, il s’agit d’une simple envoie d’un email avec un logiciel malveillant dans la pièce jointe ou un lien dans le corp de son email. Dès que la victime clique sur le lien ou charger le logiciel, le ransomware fonctionne localement ou essaie de se répliquer sur d’autres ordinateurs du réseau.

3.2 Échange de clés de sécurité

Ensuite, le malware atteint les attaquants pour leur faire savoir qu’ils ont infecté une victime et obtenir les clés cryptographiques dont le ransomware a besoin pour crypter les données de la victime.

3.3 Cryptage

Désormais, le ransomware effectue le cryptage des fichiers de la victime. Il peut commencer par le disque local, puis essayer de sonder le réseau pour les partages mappés ou les partages ouverts à attaquer. Le ransomware CryptoWall a supprimé les fichiers Volume Shadow Copy pour rendre la restauration à partir de la sauvegarde plus difficile et a cherché des portefeuilles BitCoin à voler.

WannaCry a utilisé la vulnérabilité EternalBlue pour se propager à d’autres ordinateurs, puis effectuer le chiffrement.

3.4 Extorsion

La victime s’est totalement approprié, et l’attaquant envoie la note de rançon. Habituellement, il y a un chiffre en dollars attaché, et un lien BitCoin avec des messages menaçants comme « payez-nous ou perdez vos données ».

Il faut noter que la crypto-monnaie a permis aux ransomwares de devenir une profession lucrative. Le caractère lucratif de l’activité criminelle est désormais difficile à quantifier, mais la fréquence des attaques indique que les criminels voient l’avantage de continuer à utiliser ces techniques.

Récemment, les attaquants ont utilisé la menace d’exposition aux données dans le cadre de leur complot d’extorsion. Le ransomware peut non seulement crypter les données en place, mais il peut également exfiltrer les données vers les attaquants ! La menace devient, « payez-nous où nous publions vos données. »

3.5 Déverrouillage et récupération

Enfin, la victime paie-t-elle la rançon et espère-t-elle que le criminel soit honorable et enverra les clés de décryptage ? Ou la victime supprime-t-elle l’infection par un logiciel malveillant et essaie-t-elle de récupérer manuellement les données chiffrées.

Les attaquants ne remettent généralement pas les clés, même après avoir pris l’argent. Choquant, je sais. C’est pourquoi, les autorités ont conseillé de ne pas payer les rançons. Le personnel informatique devra disposer des sauvegardes à jour et fonctionnelle, et devra donc restaurer les données qu’il pouvait et reconstruire complètement les machines qu’il ne pouvait pas.

Le plan de récupération doit également tenir compte de la menace de divulgation de données. Mais comment pouvez-vous empêcher un attaquant de divulguer les données volées ? Tu ne peux pas. Ce qui rend la protection et la prévention des ransomwares beaucoup plus importantes que le recours aux sauvegardes de données pour la récupération.

4. Qui est à risque ?

Techniquement, tout le monde court le risque d’une attaque de ransomware. Sur le plan économique, les attaques les plus sophistiquées semblent viser les grandes organisations ayant une plus grande capacité de paiement. Mais toutes les attaques de ransomwares ne sont pas ciblées que les grandes organisations non plus. Certains attaquants utilisent des techniques de carpet-bombing et tentent d’infecter autant d’utilisateurs que possible à la fois.

En fin de compte, les ransomwares représentent un réel risque pour les utilisateurs et les organisations.

5. 7 vecteurs indispensables de ransomwares

Les attaquants développent constamment de nouveaux types de ransomwares qui utilisent divers vecteurs d’attaque comme la malvertisation, le ransomworm et les programmes de transfert de fichiers peer-to-peer.

Les attaques de ransomwares n’ont pas besoin d’être sophistiquées pour être efficaces. WannaCry et NotPetya ont utilisé une vulnérabilité bien connue pour se propager, et ils étaient super efficaces.

Et maintenant, il y a même Ransomware-as-a-Service, où les pirates vendent leurs logiciels malveillants à d’autres cybercriminels, augmentant la fréquence et la portée des ransomwares. Les auteurs de ransomwares peuvent inviter n’importe qui à s’inscrire, et les deux parties gagneraient un pourcentage des bénéfices.

D’autres types de ransomwares et quelques détails sur leur fonctionnement.

5.1 Chiffrement

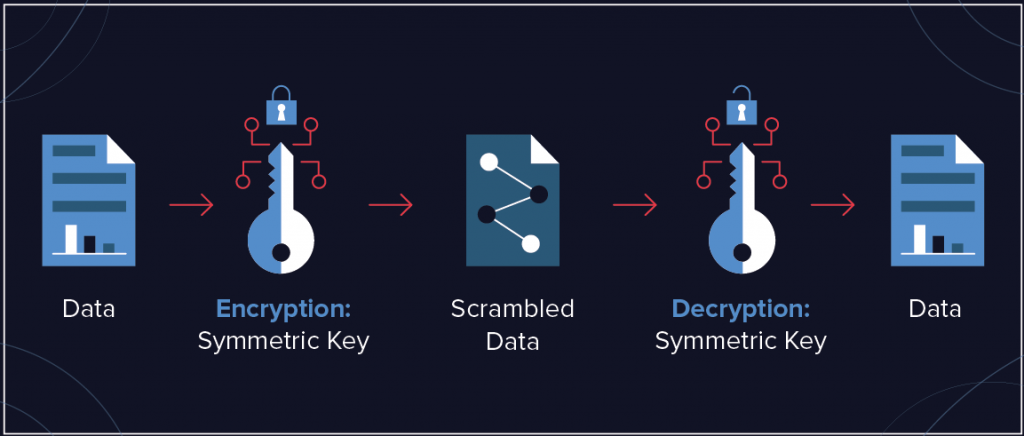

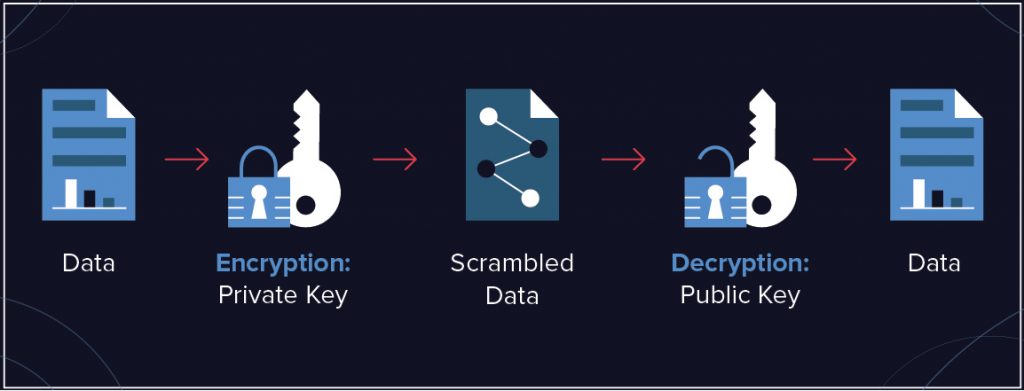

La première catégorie de ransomware et la plus courante est le ransomware de cryptage. CryptoLocker et CryptoWall ont la réputation d’être un rançongiciel puissant à cryptage. Le cryptage est le processus de codage des données, il est donc illisible sans la clé appropriée. Et pour décrypter les données, vous aurez besoin de clés. Il existe deux types de clés : symétrique et publique.

5.2 Symétrique

Advanced Encryption Standard (AES), Rivest Cipher 4 (RC4) et Data Standard Encryption Standard (DES) sont des exemples d’un algorithme à clé symétrique. Avec le chiffrement à clé symétrique, la même clé est utilisée pour le chiffrement et le déchiffrement. Elle n’est efficace que lorsque la clé symétrique est gardée secrète par les deux parties concernées.

5.3 Asymétrique

Rivest, Shamir et Adleman utilisent deux clés différentes dans leur célèbre algorithme RSA. Une clé publique accessible à tous et une clé privée contrôlée par la personne avec laquelle vous souhaitez communiquer.

5.4 Briser un cryptage

Craquage par brute de force, c’est essayer toutes les combinaisons possibles de nombres pour trouver la bonne clé. Un algorithme à clé symétrique prend quelques heures pour une petite clé de 20 bits à des millions d’années pour une clé de 128 bits.

Les clés publiques et symétriques peuvent théoriquement être cassées par brute de force, mais ce n’est pas quelque chose de si simple. Le chiffrement moderne est tout simplement trop compliqué pour que même les ordinateurs les plus rapides puissent se casser.

En bref, les chances de décrypter par force les fichiers touchés par une attaque de ransomware est mince et quasi nul.

5.5 Effacement

Les attaquants menacent : toute tentative de décrypter des fichiers entraînerait uniquement à une perte irrévocable de vos données ou si vous ne payez pas, les fichiers sont supprimés. Les exemples populaires de suppression incluent Gpcode et FileCoder.

Astuce de pro : si vos fichiers sont « supprimés » par un ransomware, ils peuvent ne pas être réellement écrasés sur le disque. Il est préférable de restaurer à partir de la sauvegarde, bien sûr, mais si vous n’avez pas de sauvegarde et que vous devez récupérer vos fichiers, vous pourrez peut-être récupérer les données du disque avec un utilitaire spécialisé.

5.6 Verrouillage

Les attaquants ont également créé de nouveaux écrans de connexion ou des pages HTML qui tentent de vous faire croire que les flics sont après vous, et vous devez payer une amende ou une autre arnaque. Ils pourraient même désactiver les raccourcis clavier pour rendre l’écran difficile à éliminer. Les exemples dans Winlock et Urausy.

Astuce de pro : tout ce qui apparaît sur votre ordinateur et vous demande de l’argent est une arnaque.

5.7 Mobile Ransomware

Comme les ransomwares fonctionnent si bien sur les PC, les attaquants ont construit des ransomwares pour attaquer les plateformes mobiles. Il s’agit principalement de la variété de verrouillage, car le cryptage d’un appareil mobile que vous sauvegardez tout le temps est plutôt inutile.

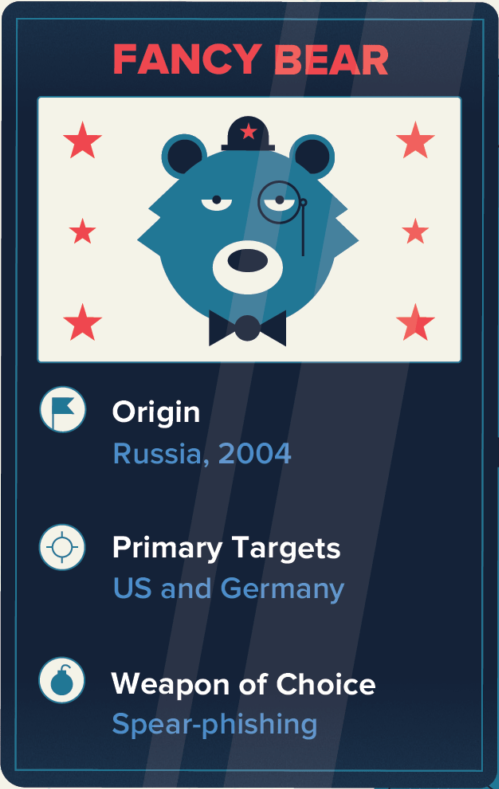

6. Exemples de ransomwares

Voici quelques-unes des souches de ransomwares les plus intéressantes.

CryptoLocker | L’une des souches de ransomware les plus anciennes et les plus importantes. Parmi les premiers à exiger un paiement via Bitcoin. Il se distingue par son bon « service client » et le fait qu’il a effectivement déchiffré vos fichiers. |

Petya/NotPetya | Il affecte les processus de démarrage, empêchant les utilisateurs de se connecter. Il s’est propagé par une vulnérabilité dans un système de comptabilité en ligne utilisé par les entreprises d’Europe de l’Est. |

PUBG | PUBG (Players Unknown’s Battlegrounds) est un jeu en ligne très populaire. Un partisan très enthousiaste a enlevé rançongiciels et a rendu le déverrouillage du jeu dépendant de la clé en jouant gratuitement une heure de jeu. |