1. Introduction

Advanced Persistent Threat ou les groupes de menaces persistantes avancées (APT) sont largement classés comme des organisations qui mènent, « des cyberattaques à la sécurité nationale des pays tiers et atteindre la stratégie d’économique par le biais du cyber espionnage ou du cybersabotage ». Ils sont insaisissables, éminents et efficaces dans ce qu’ils font et faire des ravages sur leurs cibles.

Les APT ne ciblent pas seulement les nations ennemies. Les grandes sociétés sont également des cibles privilégiées pour certains groupes APT, et il est absolument essentiel de capturer les opérations APT avant qu’elles ne puissent percer dans votre périmètre du système d’information. Une fois à l’intérieur, ils déploient un large éventail de méthodes pour voler des informations précieuses à des fins de renseignement interne, soit pour recevoir des rançons, soit pour un sabotage général (comme fermer les réseaux électriques ennemis).

MITRE ATT & CK a notifié 94 groupes APT différents qui sont enregistrés comme les opérateurs APT. Ces groupes APT s’étendent à travers le monde et certains groupes sont financés en grande partie par leur gouvernement ainsi que des équipes de voyous qui font aussi une énorme brèche dans le monde de la cybersécurité.

2. Depuis combien de temps nommons-nous les APT?

La date de la première action d’un groupe APT a fait le débat, tout comme la date du premier virus informatique.

Le terme « menace persistante avancée » a été inventé par l’US Air Force au début des années 2000, mais ces groupes fonctionnent probablement depuis que les gouvernements utilisent les opérations numériques.

Les groupes APT se donnent des surnoms énigmatiques depuis aussi longtemps qu’ils fonctionnent. Parfois, d’autres les nommeront, créeront des retombées du nom d’origine ou des surnoms supplémentaires surgiront par le biais des communautés qui les suivent. On dit que de nombreux groupes adoptent l’animal en leur nom en fonction du pays dans lequel ils opèrent (par exemple, la carte de visite de la Russie est un ours).

3. Groupes APT les plus actifs

Ci-dessous, je décris les groupes APT les plus importants (ne sont pas répertoriés dans l’ordre particulier). Les marques APT comprennent le nom du groupe, l’interprétation de l’emblème, le pays ou la région d’origine, s’ils sont parrainés par l’État, leur mode de fonctionnement (MO), leurs cibles et leurs armes. La plupart des origines étiquetées sont des origines suspectes, non confirmées.

Il est important de noter que je ne prends pas en charge ou ne tolère pas les cyber-pratiques malveillantes. Cet article est strictement à des fins éducatives. Qu’ils soient sanctionnés ou financés par leur gouvernement, c’est toujours le cauchemar de leur cible sur la cybersécurité et c’est de l’argent des contribuables d’une autre nation, c’est étrange comme pensée, non ?

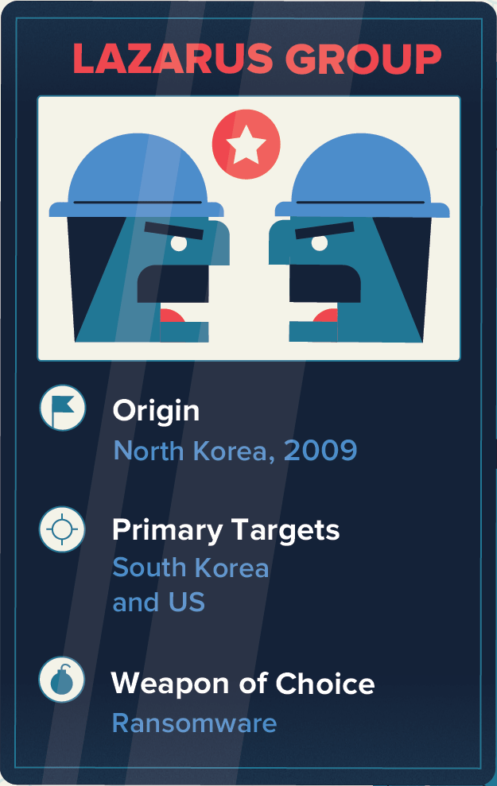

3.1 Groupe Lazarus

Le Groupe Lazarus est lié au Bureau Général de Reconnaissance (RGB) du gouvernement nord-coréen. L’une des attaques les plus connues est l’attaque de représailles contre Sony en 2014 pour avoir produit un film qui atteignait l’image de leur leader, Kim Jong-un, d’une manière peu flatteuse. Le groupe et ses membres ont été sanctionnés par les États-Unis pour leur activité.

- Origine : Corée du Nord

- Date de création : 2009

- Objectifs principaux : Corée du Sud, États-Unis,

- Son arme : Ransomware (WannaCry, MimiKatz)

3.2 Groupe d’équation

Le groupe Equation (également connu sous le nom de Shadow Brokers) est potentiellement connecté à la National Security Agency (NSA) américaine ou à des membres de la NSA. Une attaque notable à laquelle ils sont probablement liés qui a eu lieu en 2010 et qui visait le programme nucléaire iranien.

- Origine : États-Unis

- Date de création : 2001

- Objectifs principaux : gouvernements de l’Iran, de la Syrie, de l’Afghanistan et du Mali

- Son arme : exploits Zero-day, Spyware

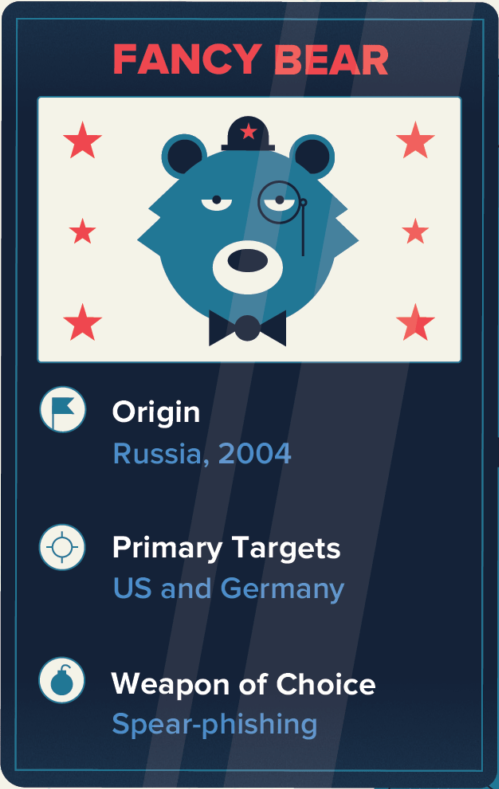

3.3 Groupe Fancy Bear (APT 28)

Fancy Bear s’engage dans le chaos et les menaces politiques. Il est probablement mieux connu pour son ingérence dans la campagne électorale de Hilary Clinton en 2016. Bien que la Russie n’ait pas pris la responsabilité de ce groupe, le ministère américain de la Justice a relié le groupe aux services de renseignement russes dans un acte d’accusation de 2018.

- Origine : Russie

- Date de création : 2004

- Objectifs principaux : États-Unis et Comité national démocrate (DNC), Allemagne

- Son arme : hameçonnage, Mimikatz, coreshell

3.4 Groupe Machette

Machete est un groupe sud-américain qui est extrêmement difficile à suivre. Étant donné que de nombreux des entités ciblées ont leurs sources d’attaques viennent du Venezuela, ils sont probablement basés là-bas. Ils utilisent des tactiques de phishing avancées pour accéder et voler de grandes quantités de données sensibles.

- Origine : Amérique du Sud

- Date de création : 2010

- Objectifs principaux : militaires vénézuéliens et Colombie, Nicaragua et Equateur

- Son arme : hameçonnage

3.5 Groupe Elfin (APT 33)

Ce groupe appelé Elfin ou APT 33 est lié à l’Iran. Ils semblent avoir intérêt à cibler les entités aérospatiales, aéronautiques et énergétiques aux États-Unis, en Arabie saoudite et en Corée du Sud. Elfin a une affinité pour les logiciels malveillants et a créé son propre logiciel malveillant personnalisé comme Stonedrill.

- Origine : Iran

- Établi : 2013

- Objectifs principaux : Arabie saoudite et États-Unis (aérospatiale et énergie)

- Son arme : Shamoon, Mimikatz, PowerSploit et spyware

3.6 Groupe Mythic Leopard (APT 36)

Mythic Leopard est lié au Pakistan et concentre principalement ses ressources sur le piratage et le spear-phishing des entités gouvernementales indiennes. Le moteur de ces attaques est l’espionnage pour obtenir des renseignements du gouvernement indien, des militaires et d’autres secteurs indiens privés. À l’aide d’e-mails de phishing, Mythic Leopard a pu infecter des cibles à l’aide d’un fichier Excel malveillant.

- Origine : Pakistan

- Établi : 2016

- Objectifs principaux : l’Inde et l’armée indienne

- Son arme : l’ingénierie sociale

3.7 Groupe Dynamite Panda (APT 18)

Dynamite Panda est lié à la Chine et cible principalement les organisations médicales, manufacturières, gouvernementales et technologiques basées aux États-Unis. Dynamite Panda a fait la une des journaux lorsqu’ils ont violé des données privées protégées par la HIPAA en 2014 et volé les données de 4,5 millions de patients.

- Origine : Chine

- Date de création : 2009

- Objectifs principaux : États-Unis

- Son arme : ransomware cheval de Troie

3.8 Groupe Charming Kitten

La plupart des attaques que Charming Kitten a déployées visaient des Iraniens individuels qui travaillent dans le militantisme, les médias et les universitaires. Alors les attaques visaient également Israël, les États-Unis et le Royaume-Uni. Dans l’espoir d’espionner ou de recruter des transfuges, Charming Kitten a mené une opération d’espionnage élaborée de trois ans visant des personnalités politiques américaines par le biais de comptes de médias sociaux frauduleux et « journalistiques ».

- Origine : Iran

- Établi : 2014

- Objectifs principaux : Iran, Israël, États-Unis et Royaume-Uni

- Son arme : accès au compte

3.9 Groupe Ocean Lotus (APT 32)

Le groupe Ocean Lotus serait basé au Vietnam et ses cibles incluent le Vietnam et d’autres pays d’Asie du Sud-Est comme le Laos, la Thaïlande, le Cambodge et les Philippines ainsi que l’Australie, les États-Unis et l’Allemagne. L’une des attaques les plus récentes liées à ce groupe est la violation de données Toyota. Ils déploient des logiciels malveillants et utilisent des tactiques d’exploitation zero-day pour violer leurs cibles.

- Origine : Vietnam

- Établi : 2014

- Objectifs principaux : pays d’Asie du Sud-Est

- Son arme : Malware

Sources: MITRE ATT&CK | SBS Cyber