1. Introduction

Les systèmes de détection d’intrusion (IDS) analysent le trafic réseau à la recherche de signatures correspondant aux cyberattaques connues. Les systèmes de prévention des intrusions (IPS) analysent également les paquets, mais peuvent empêcher la livraison du paquet en fonction du type d’attaques qu’il détecte, ce qui aide à arrêter l’attaque.

2. Fonctionnement

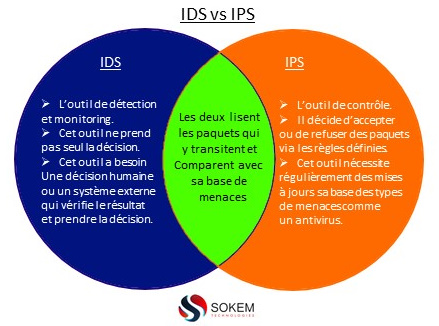

Les systèmes de détection des intrusions (IDS) et les systèmes de prévention des intrusions (IPS) font tous deux parties de l’infrastructure réseau. IDS/IPS comparent les paquets réseaux à une base de données de cybermenace contenant des signatures connues de cyberattaques et signalent tous les paquets correspondants aux attaques.

La principale différence entre eux est que l’IDS est un système de surveillance, tandis que l’IPS est un système de contrôle.

IDS ne modifie en rien les paquets réseau, tandis qu’IPS empêche la livraison du paquet en fonction du contenu du paquet, tout comme la façon dont un pare-feu empêche le trafic par adresse IP.

3. Systèmes de détection d’intrusion (IDS)

Analysez et surveillez le trafic réseau à la recherche de signes indiquant que les attaquants utilisent une cybermenace connue pour infiltrer ou voler des données de votre réseau. Les systèmes IDS comparent l’activité actuelle du réseau à une base de données de menaces connue pour détecter plusieurs types de comportements tels que les violations de politique de sécurité, les logiciels malveillants et les scanners de ports.

4. Systèmes de prévention des intrusions (IPS)

Vivent dans la même zone du réseau qu’un pare-feu, entre le monde extérieur et le réseau interne. IPS refuse de manière proactive le trafic réseau basé sur un profil de sécurité si ce paquet représente une menace de sécurité connue.

De nombreux fournisseurs IDS / IPS ont intégré des systèmes IPS plus récents avec des pares-feux pour créer une technologie de gestion unifiée des menaces (UTM) qui combine les fonctionnalités de ces deux systèmes similaires en une seule unité. Certains systèmes fournissent les fonctionnalités IDS et IPS dans une seule unité.

5. La différence entre IDS et IPS

Les deux IDS / IPS lisent les paquets réseau et comparent le contenu à une base de données des menaces connues. La principale différence entre eux est ce qui se passe ensuite. Les IDS sont des outils de détection et de surveillance qui n’agissent pas seuls. IPS est un système de contrôle qui accepte ou rejette un paquet basé sur l’ensemble de règles.

IDS nécessite qu’un opérateur ou un autre système examine les résultats et détermine les actions à entreprendre. Ensuite, ce qui pourrait être un travail à temps plein en fonction de la quantité de trafic réseau généré chaque jour. IDS constitue un meilleur outil d’examen criminalistique que le CSIRT ou le SOC peut utiliser dans le cadre de ses enquêtes sur les incidents de sécurité.

Le but de l’IPS, d’autre part, est d’attraper des paquets dangereux et de les déposer avant qu’ils n’atteignent leur cible. Il est plus passif qu’un IDS, exigeant simplement que la base de données soit régulièrement mise à jour avec de nouvelles données sur les menaces.

En tout cas, les IDS / IPS ne sont aussi efficaces que quand leurs bases de données de cyberattaques sont à jours et vous devez préparer à effectuer des ajustements manuels pour des nouvelles attaques d’où la signature d’attaque n’est pas dans la base de données.

6. Pourquoi IDS et IPS sont essentiels pour la cybersécurité ?

Lorsque les équipes de sécurité sont confrontées à une menace croissante de violations de données et la conformité tout en continuant à lutter contre les restrictions budgétaires et la politique de l’entreprise, la technologie IDS / IPS couvre des tâches spécifiques et importantes d’une stratégie de cybersécurité.

6.1 Automatisation

Les systèmes IDS / IPS sont en grande partie sans intervention, ce qui en fait un idéal choix pour une utilisation dans la chaîne de sécurité actuelle. IPS offre la tranquillité d’esprit pour que le réseau est protégé contre les menaces connues avec les besoins en ressources limités. Alors que pour une grande structure, il faut utiliser l’IDS car il correspond plus pour un trafic plus imposant avec un opérateur dédié, mais on peut également coupler les deux solutions.

6.2 Conformité

Pour la conformité nécessite souvent de prouver que vous avez investi dans des technologies et des systèmes pour protéger les données. La mise en œuvre d’une solution IDS / IPS est nécessaire dans la démarche de conformité et qui traite un certain nombre de contrôles de sécurité. Plus important encore, les données d’auditées sont un élément précieux des enquêtes de conformité.

6.3 Application des stratégies

Les IDS / IPS sont configurables pour appliquer les stratégies de sécurité internes au niveau du réseau.

Par exemple, si vous ne prenez en charge qu’un seul VPN, vous pouvez utiliser l’IPS pour bloquer tout autre trafic VPN.

Alors que la sécurité du réseau est essentielle pour la protection contre les violations de données et que IDS / IPS remplissent parfaitement ce rôle. Sokem Technologies pourra surveiller son activité en temps réel sur les données, qui sera très rassurant pour toute stratégie de cybersécurité de l’entreprise.